在高并发Linux服务器环境中,”Too many open files”错误是导致服务崩溃的常见原因。本文通过真实的线上故障案例,详细解析文件描述符泄漏的定位方法、即时恢复方案和长效预防机制,提供从进程级诊断到系统级优化的完整防护体系。

![图片[1]-Linux文件描述符泄漏:从服务崩溃到系统级防护的完整解决方案-Vc博客](https://blogimg.vcvcc.cc/2025/10/20251031152648454.jpg?imageView2/0/format/webp/q/75)

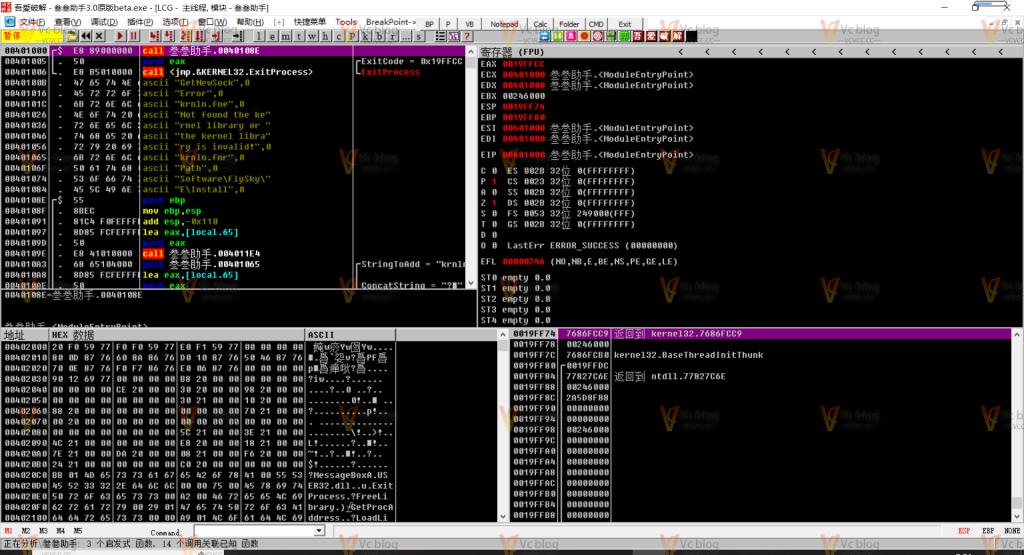

一、故障现场:突发的服务雪崩

某电商平台在促销活动期间,核心API服务突然出现大规模故障:

# 服务日志中的错误信息

tail -f /var/log/api-service/error.log

# 输出:

# java.io.IOException: Too many open files

# unable to create new native thread

# accept failed: 24

# 系统监控指标异常

cat /proc/sys/fs/file-nr

# 输出:1248000 0 800000

# 已分配文件描述符:1248000,达到系统上限二、紧急响应:快速恢复服务可用性

1. 即时诊断与临时解决方案

<strong>#!/bin/bash</strong>

# emergency_fd_leak_fix.sh

echo "=== 文件描述符泄漏紧急处理 ==="

# 1. 检查系统级文件描述符使用

echo "1. 系统级FD状态:"

echo "当前已打开文件数: $(cat /proc/sys/fs/file-nr | awk '{print $1}')"

echo "系统最大限制: $(cat /proc/sys/fs/file-max)"

# 2. 查找FD使用最多的进程

echo "2. FD使用Top10进程:"

ps -e -o pid,ppid,cmd,%mem,%cpu --sort=-%cpu | head -10 | while read line; do

pid=$(echo $line | awk '{print $1}')

if [ -d "/proc/$pid" ]; then

fd_count=$(ls /proc/$pid/fd <strong>2</strong>>/dev/null | wc -l)

echo "PID: $pid, FD数量: $fd_count, 命令: $(echo $line | cut -d' ' -f3-)"

fi

done

# 3. 临时增加限制

echo "3. 临时调整系统限制..."

echo 2000000 > /proc/sys/fs/file-max

echo 1000000 > /proc/sys/fs/nr_open

# 4. 重启异常进程

echo "4. 重启高FD占用服务..."

for service in api-service order-service payment-service; do

if systemctl is-active --quiet $service; then

echo "重启服务: $service"

systemctl restart $service

fi

done2. 服务级连接限制调整

# 调整关键服务的文件描述符限制

cat > /etc/systemd/system/api-service.service.d/limits.conf << EOF

[Service]

LimitNOFILE=500000

LimitNPROC=100000

LimitMEMLOCK=infinity

EOF

systemctl daemon-reload

systemctl restart api-service三、深度诊断:定位泄漏根源

1. 进程级文件描述符分析

<strong>#!/bin/bash</strong>

# fd_leak_detector.sh

TARGET_PID="$1"

if [ -z "$TARGET_PID" ]; then

echo "使用方法: $0 <进程PID>"

exit 1

fi

echo "=== 文件描述符泄漏分析: PID $TARGET_PID ==="

echo "分析时间: $(date)"

# 1. 进程基本信息

echo "1. 进程信息:"

ps -p $TARGET_PID -o pid,ppid,user,cmd,%mem,%cpu

# 2. FD类型统计

echo "2. 文件描述符类型统计:"

ls -l /proc/$TARGET_PID/fd <strong>2</strong>>/dev/null | awk '

/->/ {

type = "未知"

if ($9 ~ /socket:/) type = "网络套接字"

else if ($9 ~ /pipe:/) type = "管道"

else if ($9 ~ /\/dev\//) type = "设备文件"

else if ($9 ~ /\.log$|\.txt$/) type = "日志文件"

else if ($9 ~ /^\/[a-z]/) type = "普通文件"

count[type]++

}

END {

for (t in count) printf " %s: %d个\n", t, count[t]

}'

# 3. 检查FD泄漏模式

echo "3. 泄漏模式分析:"

# 检查是否有关闭失败的FD

lsof -p $TARGET_PID | grep -i "deleted" | head -10

# 4. 监控FD增长趋势

echo "4. FD增长监控:"

for i in {1..6}; do

current_fd=$(ls /proc/$TARGET_PID/fd <strong>2</strong>>/dev/null | wc -l)

echo " $(date +%H:%M:%S) - FD数量: $current_fd"

sleep 10

done2. 代码级泄漏点定位

// Java应用中的典型FD泄漏模式

public class ConnectionManager {

private static List<Socket> connectionPool = new ArrayList<>();

// 错误的实现:连接从未关闭

public void createConnection(String host, int port) throws IOException {

Socket socket = new Socket(host, port);

connectionPool.add(socket);

// 缺失: socket.close()

}

// 正确的实现:使用try-with-resources

public void safeCreateConnection(String host, int port) {

try (Socket socket = new Socket(host, port)) {

// 使用socket进行操作

processData(socket);

} catch (IOException e) {

logger.error("连接失败", e);

}

}

}四、系统级防护方案

1. 内核参数优化

<strong>#!/bin/bash</strong>

# system_fd_optimization.sh

echo "配置系统级文件描述符防护..."

# 备份原有配置

cp /etc/sysctl.conf /etc/sysctl.conf.backup.$(date +%Y%m%d)

# 优化内核参数

cat >> /etc/sysctl.conf << EOF

# 文件描述符优化

fs.file-max = 1000000

fs.nr_open = 1000000

# 网络连接优化

net.core.somaxconn = 65535

net.ipv4.tcp_max_syn_backlog = 65535

net.core.netdev_max_backlog = 2000

# 内存与IO优化

vm.swappiness = 10

vm.vfs_cache_pressure = 50

EOF

# 应用配置

sysctl -p

echo "系统级优化完成"2. 用户级限制配置

# 配置全局用户限制

cat >> /etc/security/limits.conf << EOF

# 应用用户限制

appuser soft nofile 50000

appuser hard nofile 100000

appuser soft nproc 10000

appuser hard nproc 20000

# 系统服务限制

root soft nofile 100000

root hard nofile 200000

EOF五、应用级预防措施

1. 资源管理最佳实践

#!/usr/bin/env python3

# resource_manager.py

import psutil

import logging

from contextlib import contextmanager

class ResourceMonitor:

def __init__(self, pid, threshold=0.8):

self.pid = pid

self.threshold = threshold

self.process = psutil.Process(pid)

def check_fd_usage(self):

"""检查文件描述符使用情况"""

try:

open_files = self.process.open_files()

fd_count = self.process.num_fds()

soft_limit, hard_limit = self.process.rlimit(psutil.RLIMIT_NOFILE)

usage_ratio = fd_count / soft_limit

if usage_ratio > self.threshold:

logging.warning(

f"FD使用率过高: {fd_count}/{soft_limit} "

f"({usage_ratio:.1%})"

)

return False

return True

except psutil.AccessDenied:

logging.error("无法访问进程资源信息")

return False

@contextmanager

def managed_resource(resource_type, resource_id):

"""资源管理上下文管理器"""

resource = None

try:

# 获取资源

if resource_type == "file":

resource = open(resource_id, 'r')

elif resource_type == "socket":

# 套接字创建逻辑

pass

yield resource

except Exception as e:

logging.error(f"资源处理失败: {e}")

raise

finally:

# 确保资源释放

if resource:

try:

resource.close()

except Exception as e:

logging.error(f"资源关闭失败: {e}")2. 自动化监控告警系统

<strong>#!/bin/bash</strong>

# fd_monitor_daemon.sh

# 监控配置

CHECK_INTERVAL=60

ALERT_THRESHOLD=0.8

ALERT_EMAIL="admin@company.com"

monitor_process_fd() {

local pid=$1

local process_name=$2

while true; do

if [ ! -d "/proc/$pid" ]; then

echo "进程 $process_name (PID: $pid) 已退出"

break

fi

# 获取FD使用情况

fd_current=$(ls /proc/$pid/fd <strong>2</strong>>/dev/null | wc -l)

fd_limit=$(cat /proc/$pid/limits <strong>2</strong>>/dev/null | grep "open files" | awk '{print $5}')

if [ -n "$fd_limit" ] && [ "$fd_limit" -gt 0 ]; then

usage_ratio=$(echo "scale=2; $fd_current / $fd_limit" | bc)

if (( $(echo "$usage_ratio > $ALERT_THRESHOLD" | bc -l) )); then

# 触发告警

alert_message="警告: 进程 $process_name (PID: $pid) FD使用率 ${usage_ratio}%"

echo "$alert_message" | mail -s "FD使用率告警" "$ALERT_EMAIL"

# 记录详细状态

echo "$(date): $alert_message" >> /var/log/fd_monitor.log

ls -l /proc/$pid/fd >> /var/log/fd_monitor_detail_$(date +%Y%m%d).log

fi

fi

sleep $CHECK_INTERVAL

done

}

# 主监控循环

while true; do

# 监控关键服务进程

for service in nginx mysql redis api-service; do

pid=$(pgrep -f "$service")

if [ -n "$pid" ]; then

monitor_process_fd "$pid" "$service" &

fi

done

wait

sleep 300 # 5分钟后重新检查进程列表

done六、真实案例:线上环境FD泄漏解决

1. 故障背景

某微服务架构的电商平台,在促销期间订单服务频繁重启,日志显示”Too many open files”错误。

2. 排查过程

# 使用诊断脚本分析

./fd_leak_detector.sh $(pgrep -f order-service)

# 发现大量ESTABLISHED状态的Socket连接未关闭

ls -l /proc/$(pgrep -f order-service)/fd | grep socket | wc -l

# 输出:485003. 根本原因

发现HTTP客户端连接池配置错误,连接创建后未正确释放:

# 错误的连接池配置

http-client:

pool:

max-total: 1000

default-max-per-route: 100

# 缺失连接超时和回收配置4. 解决方案

# 修复后的连接池配置

http-client:

pool:

max-total: 200

default-max-per-route: 20

validate-after-inactivity: 2000

time-to-live: 30000

evict-idle-connections: <strong>true</strong>【总结】

文件描述符泄漏是Linux高并发环境中的典型问题,需要建立从监控预警到根本解决的完整防护体系。通过实时监控、资源管理最佳实践和系统级优化,可以有效预防和快速解决FD泄漏问题。关键在于建立完善的资源生命周期管理和异常检测机制。

© 版权声明

THE END

暂无评论内容